九九年生(>_<),熱愛前端開發,擅長速度輪滑,隊動漫、設計、cos、CS有著濃厚的興趣。希望成為一名信息安全工程師。

本博客僅僅作為學習筆記,資料收藏的小倉庫(^_^)Y,有種一日自建博客的一手資料OAQ

白帽子教你如何先蹭网再蹭饭

本文由 360安全播报 原创发布,如需转载请注明来源及本文地址。

本文地址:https://bobao.360.cn/news/detail/1646.html

近日加班后和某大牛来到一餐馆觅食,当天秤座的楼主还在纠结吃饭or面、单点or套餐时,大牛已经一眼就发现了小店点餐系统存在安全漏洞,并马上开启了专家模式和老板探讨起安全问题。奈何店主不信,那我们只好来个现场版的大神降临了。

事情是这样发生的:

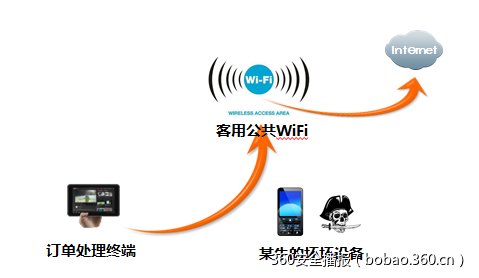

1、小店采用微信选座点餐,堂食外卖的订单都通过一个公网订单管理平台处理,用于订单管理的pad就放在服务台上(PS:当然抢pad这种物理攻击方式我们是不提倡的,因为老板些许强壮)。

2、店里开放公共WiFi供客人使用,而订单管理也使用公共WiFi连接公网进行操作,这样机会就来了。

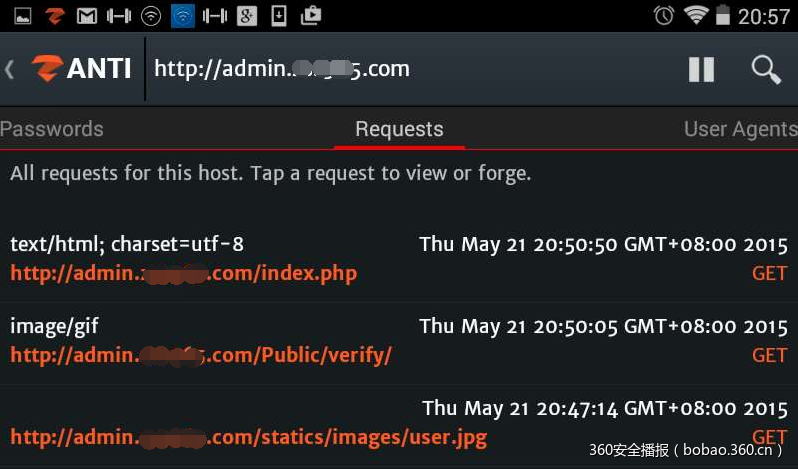

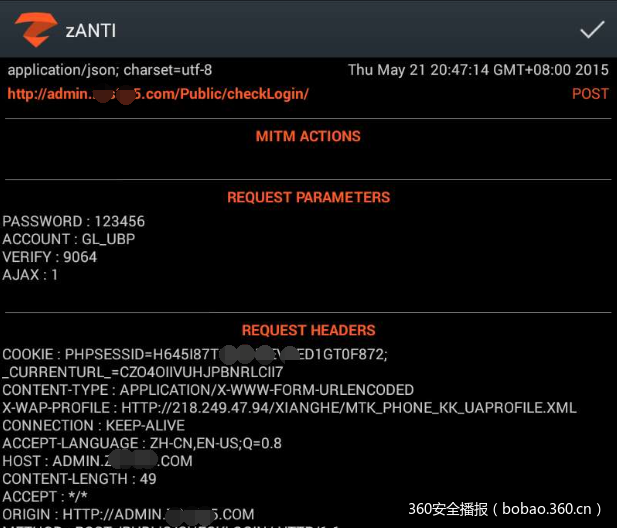

某牛用自己的移动设备连上公共WiFi,然后打开嗅探利器zANTI,开始扫描连接到WiFi的所有设备,先是抓到某顾客在蹭网用微信多线程把妹(这部分的“技术”细节稍后放出,急需的请私信),之后马上定位到餐馆订单处理的请求信息:

之后便是大段大段的会话了:

当然zANTI还提供了更为便捷的漏洞展示功能,直接用内置浏览器返回请求信息构建页面视图,我们看老板比较辛苦所以顺手帮他点了份招牌套餐。

下图是订单处理pad和某牛成功进入后台的对比照,看到这里老板和他的小伙伴们都惊呆了。

聊聊工具

其实现在内网嗅探的工具很多,例如内网抓密码神器Cain,不过Cain在WiFi嗅探这一领域就难有作为了,毕竟楼主从未尝试成功。而且楼主在个人电脑领域都没发现一个好用点的WiFi嗅探工具。

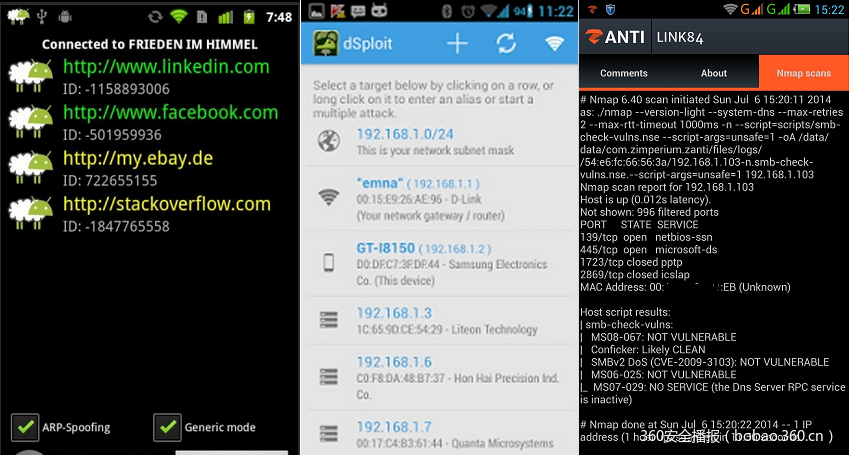

不过Android和iOS这类工具比较多,都是基于ARP欺骗的,可能是得益于移动应用设备强大的WiFi模块吧。

下图为WiFi嗅探三兄弟:DroidSheep、dSploit、zANTI。

DroidSheep功能比较单一,软件也已经停止升级,目前网上能找到程序源码,但现在网上能下到的版本基本都带有后门,劝大家慎用。

dSploit功能就强大很多,很像现在比较常用的测试工具zANTI(废话,两家合体了)。目前zANTI功能已经很完善了,工具本身集成了很多路由器破解的功能,常规的中间人攻击功能也足够强大,另外还有SSL欺骗,能将HTTPS强制转换为HTTP,不验证服务端证书的应用可要小心了。

当然你要能伪造热点或者是强制设置HTTP代理的话,像Wireshark或者BurpSuite也能够达到嗅探的目的,不过这种攻击方式就略显土著了。

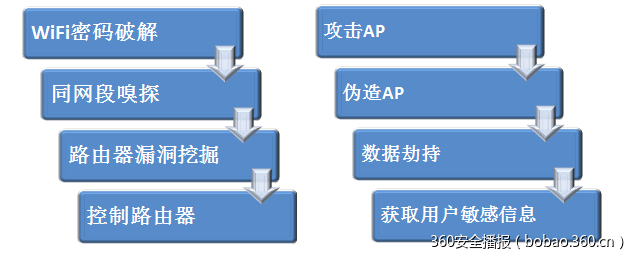

目前常见的攻击手段

目前常见的基于WiFi的攻击主要有两类,一类是基于密码破解的WiFi入侵,密码破解手段很多,WEP什么的只要积累一定的数据包就能轻松破解,当然还有传统的密码爆破。一旦连接到无线网,则可以挖掘路由器漏洞进而控制路由器。某数据中心曾经遭遇类似攻击,攻城狮私开的胖AP直接导致内网沦陷。

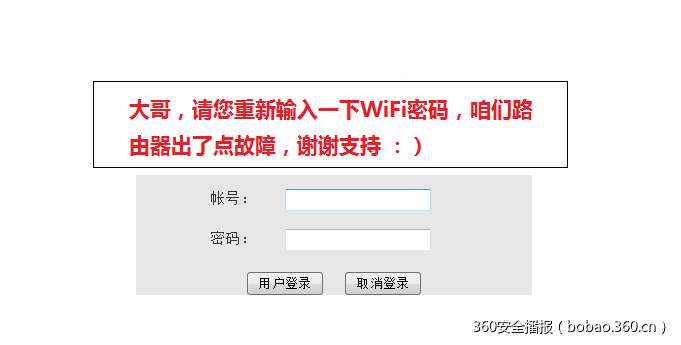

而另一种方式体现了一种社会工程学的思路,就是伪造AP引诱用户登录访问,普通青年设置无密码AP吸引用户实施攻击,文艺青年通过抓取握手包进行AP破解攻击,XX青年会打瘫AP自己伪造个路由器登录页面……

其实现在大家也都对WiFi安全有了一定的认识,一般企业接入无线网都会有准入控制,也有一些安全路由需要先连接代理模块,然后通过加密隧道与可信服务器进行数据交互,这种模式有点像运营商的VPDN技术,总之大家见到莫名其妙的WiFi千万不要去连啊,连上咱们也就浏览浏览网页得了,省得变成小绵羊。